Craccare password di rete WiFi WPA/WPA2

Aggiornato il:

Guida per provare ad accedere a una rete wifi protetta e craccare la password WPA o WPA2 usando Kali Linux su PC

Le reti Wi-Fi sono spesso mira di hacker molto abili, che sfruttano le loro conoscenze per poter ricavare la password di rete sui dispositivi più vulnerabili o che dispongono di tecnologie che semplificano la vita degli utenti ma rendono più semplice violare la sicurezza della nostra rete. Se vogliamo testare la bontà della password scelta per la nostra rete e scoprire come difenderci, in questa guida vi mostreremo la tecnica utilizzata per craccare password di rete Wi-Fi con protocollo WPA/WPA2 (sulla carta il più sicuro).

Le reti Wi-Fi sono spesso mira di hacker molto abili, che sfruttano le loro conoscenze per poter ricavare la password di rete sui dispositivi più vulnerabili o che dispongono di tecnologie che semplificano la vita degli utenti ma rendono più semplice violare la sicurezza della nostra rete. Se vogliamo testare la bontà della password scelta per la nostra rete e scoprire come difenderci, in questa guida vi mostreremo la tecnica utilizzata per craccare password di rete Wi-Fi con protocollo WPA/WPA2 (sulla carta il più sicuro).Ovviamente consigliamo di testare questi metodi solo sulle reti in nostro possesso o solo dopo aver chiesto esplicito consenso al proprietario: vi ricordiamo che violare le reti altrui senza permesso è un reato perseguibile penalmente e civilmente, senza contare che al giorno d'oggi il gioco non vale la candela (visti i continui aggiornamenti e le semplici contromisure che possiamo adottare per prevenire questo tipo d'attacco).

LEGGI ANCHE: Trovare le password di accesso a reti Wifi protette

Vulnerabilità WPS

Attualmente il protocollo WPA2 è abbastanza sicuro, specie se scegliamo una nuova password sicura (almeno 12 caratteri alfanumerici) e utilizziamo la cifratura AES (praticamente impossibile da identificare). Ma gli hacker hanno "aggirato il problema", concentrando i loro sforzi sulle vulnerabilità intrinseche nascoste nella tecnologia WPS.

WPS permette di collegare velocemente un nuovo dispositivo wireless al modem o router semplicemente premendo un apposito pulsante: il collegamento dei dispositivi è automatico ed è basato sullo scambio di un PIN (generato dal modem o dal router).

Purtroppo questo PIN è generato da un algoritmo molto debole (basato su una parte della password originale del modem e/o il suo MAC Address): per gli hacker è stato un gioco da ragazzi creare una "copia" di questo algoritmo e inserirla all'interno di specifici programmi e app, così da poter "indovinare" gran parte dei PIN WPS (e di riflesso delle password WPA) presenti nei modem e nei router moderni.

Quindi di fatto WPA2/AES non è stato violato, ma è possibile accedere ad una rete protetta con questo protocollo utilizzando la vulnerabilità del WPS.

Come violare WPS da PC

Per poter tentare una violazione del WPS (sempre per scopi di testing sulla nostra rete), dovremo utilizzare il programma Reaver, disponibile all'interno della distribuzione Kali Linux.

Scarichiamo l'immagine ISO di Kali Linux e masterizziamola su un DVD o su una penna USB; in quest'ultimo caso possiamo utilizzare Unetbootin per creare una penna USB Linux da usare su qualsiasi computer. Non bisogna installare Kali sul PC, ma soltanto avviare il computer da DVD o da penna USB eseguendo quindi Kali in modalità Live.

Reaver non va quindi a cercare la password provandone migliaia, semplicemente la bypassa.

Il PIN del router, se è attiva la connessione WPS, è di otto numeri: Il router ne conosce quattro mentre gli altri dispositivi in cui è memorizzata la password del wifi conoscono gli altri quattro.

A Reaver basta provare, in modo casuale, ogni possibile combinazione dei quattro numeri finché non viene beccato il PIN.

Nota: per fare questo test è altamente consigliato l'uso di un computer portatile con scheda Wi-Fi funzionante.

Per avviare il computer con Kali, inseriamo il DVD nel lettore e avviamo il computer dal disco o dalla chiavetta USB, come descritto nella nostra guida come avviare il PC da CD o da USB.

Kali si avvia con un prompt dei comandi: digitiamo subito startx e premiamo Invio per avviare l'interfaccia del sistema operativo. Per poter utilizzare Reaver, è necessario per ottenere il nome di interfaccia della scheda wireless, il BSSID del router a cui si sta tentando di accedere (il BSSID è una serie unica di lettere e numeri che identifica un router)

Per poter craccare la rete quindi apriamo l'app Terminale o Terminal, quindi digitiamo iwconfig e premiamo Invio. Si dovrebbe vedere un dispositivo wireless nell'elenco chiamato wlan0 (o anche in modo diverso).

Dopo aver recuperato il nome dell'interfaccia wireless attiviamo la modalità monitor eseguendo il comando: airmon-ng start wlan0 (Supponendo che il nome di interfaccia sia wlan0); con questo comando il nome di interfaccia in modalità monitor sarà mon0.

Ora eseguiamo il comando: airodump-ng wlan0 (Se airodump-ng wlan0 non funzionasse, provare il comando usando l'interfaccia monitor, quindi, ad esempio, airodump-ng mon0).

Trovata la rete da testare, premiamo Ctrl+C per fermare la lista e copiamo il BSSID della rete (è la serie di lettere, numeri e due punti nella colonna a sinistra).

La rete dovrebbe essere di tipo WPA o WPA2 nella colonna ENC.

Ora avviamo Reaver eseguendo il seguente comando nel terminale e sostituendo il BSSID ed il nome monitor dell'interfaccia di rete:

reaver -i mon0 -b bssid -vv

Per esempio, può essere reaver -i mon0 -b 8D:AE:9D:65:1F:B2 -vv. Dopo ave premuto Invio, Reaver comincerà a lavorare tentando una serie di chiavi e password in un attacco BruteForce.

Reaver ci potrà mettere diverse ore (anche oltre 4 ore) prima di tirare fuori un risultato che indica in chiaro la chiave WPA PSK.

Se la chiave WPA PSK è stata ritrovata, possiamo spegnere tutto e utilizzare uno dei consigli descritti nella sezione riservata alle contromisure di sicurezza (da applicare il prima possibile).

AGGIORNAMENTO: Con Kali, c'è un modo ancora più facile per craccare una password wifi, spiegata nella guida su come scoprire la chiave protetta del Wifi con wifite.

Come violare WPS da smartphone Android

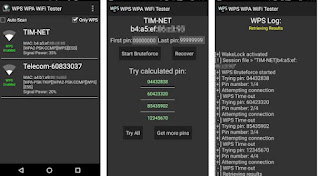

Se possediamo uno smartphone Android, sono disponibili alcune semplici app che velocizzano il processo di ricerca della vulnerabilità WPS, almeno per i modem e i router in cui tale vulnerabilità è ancora attiva. Ci sono diverse app WPA WPS Tester per trovare le chiavi di accesso alle reti wifi, come visto in un altro articolo.

L'efficacia di queste app, bisogna dirlo, è molto bassa, visto che ormai sono pochi i router e i modem in circolazione con la vulnerabilità WPS ancora attiva e sfruttabile (da qui i molti voti bassi all'interno delle app). Se proprio dobbiamo testare la nostra rete Wi-Fi, conviene senza ombra di dubbio provare con Kali Linux, che offre maggiori possibilità di riuscita, lasciando queste app solo per qualche test (giusto per evitare che qualche bambino o qualche hacker della domenica possa utilizzarle per accedere illegalmente alla nostra rete).

Come proteggersi dalla vulnerabilità WPS

Difendersi dagli strumenti visti in questa guida è tutto sommato molto semplice: sia nel caso in cui fossimo riusciti a trovare il PIN o la password sia nel caso in cui tutti i nostri tentativi hanno fallito, possiamo applicare i seguenti suggerimenti per aumentare la sicurezza della nostra rete Wi-Fi:

- Disabilitare il WPS: questa funzionalità è senza ombra di dubbio comoda, ma potrebbe essere ancora vulnerabile sul nostro modem o router. Meglio quindi entrare nel router e disabilitare il WPS (di solito nella sezione Wi-Fi o Wireless).

- Modificare la password Wi-Fi di partenza: se modifichiamo la password fornita di default dal modem o dal router, renderemo molto difficile la ricerca di nuove vulnerabilità.

- Utilizzare solamente WPA2 con AES: ignoriamo tutti gli altri tipi di protocollo disponibili per il wireless, ossia WPA TKIP, WPA2 TKIP e WEP.

- Ridurre la potenza di trasmissione della rete Wi-Fi a 2,4 GHz: se abitiamo in una casa piccola e siamo ben coperti dal wireless, possiamo diminuire la potenza di trasmissione del modem o del router, così da evitare che i vicini o peggio chiunque passi per strada possa fermarsi e usare portatili o smartphone per tentare l'accesso alla nostra rete, specie se abitiamo al primo o al secondo piano: non è raro vedere un buon modem che copre fino al ciglio della strada, coprendo anche aree esposte a rischi.

- Passare i dispositivi su reti Wi-Fi a 5 GHz: se i nostri dispositivi lo permettono, sfruttiamo sempre la rete a 5 GHz (con protocollo IEEE 802.11n o 802.11ac). Questa rete per natura difficilmente supera uno o due muri, quindi rimarrà ben confinata nella nostra casa o nella nostra stanza (anche per essa valgono i suggerimenti visti per il WPS e il cambio password).

Per aumentare ulteriormente la sicurezza della nostra rete senza fili, vi consigliamo di leggere la nostra guida su Come configurare il router wireless per una rete Wi-Fi sicura a casa.

Conclusioni

In questa guida vi abbiamo mostrato i metodi utilizzati dagli hacker, più o meno esperti, con cui è possibile craccare password di rete Wi-Fi WPA/WPA2. Come vi abbiamo mostrato nel penultimo capitolo, proteggersi da questo tipo d'attacco è abbastanza semplice, visto che il metodo più efficace per il crack di reti così sicure riguarda la tecnologia che permette di collegare velocemente i dispositivi (visto il pericolo, meglio perdere tempo a inserire una password piuttosto che usare WPS!).

In un'altra guida vi abbiamo mostrato altri metodi per Catturare pacchetti e spiare il traffico sulle reti wifi.

Per proteggerci in maniera efficace contro qualsiasi minaccia hacker, vi raccomandiamo la lettura della nostra Guida per controllare se il PC è sicuro e protetto da virus e su internet.

Posta un commento